Arvustused 33

Serveri asukohad

Arvustused 9977

Serveri asukohad

Serveri asukohad

Arvustused 1511

Serveri asukohad

Arvustused 62

Serveri asukohad

Arvustused 102

Serveri asukohad

Arvustused 471

Serveri asukohad

Serveri asukohad

Arvustused 588

Serveri asukohad

Arvustused 453

Serveri asukohad

Arvustused 2514

Serveri asukohad

Arvustused 51

Serveri asukohad

Arvustused 70

Serveri asukohad

Arvustused 33

Serveri asukohad

Arvustused 296

Serveri asukohad

Arvustused 54

Serveri asukohad

Arvustused 28

Serveri asukohad

Arvustused 41

Serveri asukohad

Arvustused 13

Serveri asukohad

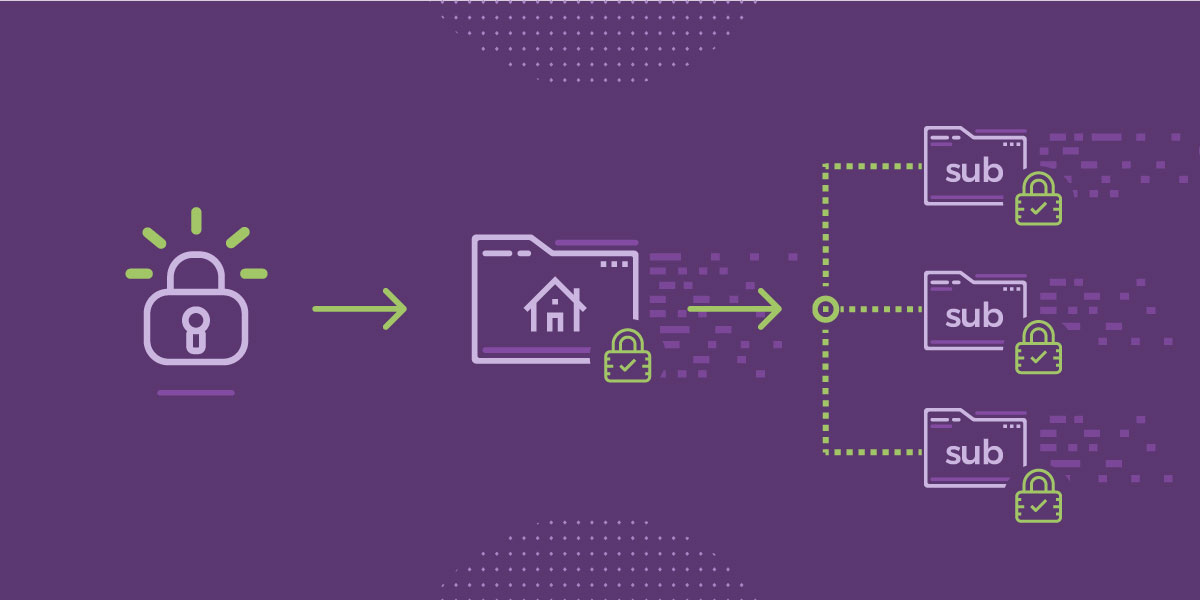

Metamärgi SSL: kõik, mida peate teadma

Need on nime saanud metamärgi (tärn) järgi, inglise keeles tegelikult Wildcard. Tärni kasutatakse alamdomeenide rühma määratlemiseks, mille kohta sertifikaat kehtib.

Lihtsustades võib öelda, et tärn ei ületa punkti. Samal ajal ei ole võimalik kasutada kahte või enamat tärnit: näiteks pole võimalik kinnitada.

Metamärgisertifikaat on sertifikaat, mis võimaldab SSL-i piiramatut kasutamist domeeni (DQDN) alamdomeeni hostidele. Viimasel ajal väljastatakse umbes 40% SSL-sertifikaatide väljaandmisest metamärgi SSL-sertifikaatidega, mis tõestab selle tõhusust.

Selle nimeks metamärk on see, et sertifikaadi domeen (CN- ja DNS-nimi) on vormingus * .mydomain.com. See on omamoodi Multi / SAN sertifikaat ja on RFC rahvusvahelise standardi X.509 laiendustehnoloogia. Saate aru, et vaikedomeeni ja alamdomeeni metamärgid sisalduvad veebibrauseri sertifikaadi detailvaate üksuses [Subject Alternative Name-DNS Name].

Näiteks: sertifikaadis kuvatakse tegelikult veebibrauser, kuvatakse metamärgisertifikaat. Rakendatud veebilehe sertifikaaditeabe kuvamisel kuvatakse see kindlas vormingus.

Isegi nende piirangute korral on metamärgisertifikaadid väga mugav meetod paljude alamdomeenide andmeedastuse krüptimiseks.

SSL-i digitaalne sertifikaat

SSL-sertifikaat on elektrooniline dokument, mis tagab kliendi ja serveri vahelise suhtluse kolmanda osapoole poolt. Kohe pärast kliendi serveriga ühenduse loomist edastab server selle sertifikaadi teabe kliendile. Pärast selle sertifikaadi teabe usaldusväärsuse kontrollimist teeb klient järgmise toimingu. SSL-i ja SSL-i digitaalsertifikaatide kasutamise eelised on järgmised.

Suhtlemissisu saab vältida ründajatele.

On võimalik kindlaks teha, kas server, millega klient ühendub, on usaldusväärne server.

Saate ära hoida suhtluse sisu pahatahtlikku muutmist.

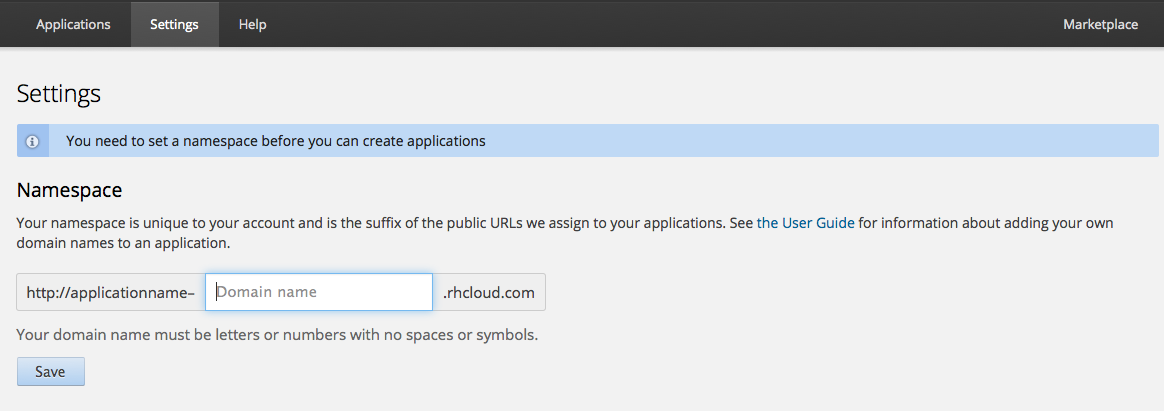

Taotlus emiteerimise CN (domeen) sisendnäide

Metsamärk:

CN: See peab olema sama muster nagu * .example.com või * .sub2.sub1.sslcert.co.net, mille tuvastab DNS-i nimi.

Mitme metamärgiga

CN: *. Sisestage CN-i näide.com juur FQDN, välja arvatud märk.

ex) Kui * .sub.sslcert.co.net on esindusdomeen, sisestage CN sub.sslcert.net

SAN: Metamärgidomeenid vormingus * .example.com ja * .sub.sslert.co.net on, Täiendavad sisendid tehakse taotlusvormi ajal DCV seadistamise etapis.

Märkused (ettevaatust vigade korral)

Kuna ainult kuvamise positsiooni samm on piiramatu host. .Sslcert.co.net-i vorming pole võimalik. Rakendada ei saa mitmel etapil, näiteks:

Peamine kasutamine

Ühe metamärgi kasutamisel on SSL kulude vähendamiseks / haldamiseks soodsam kui mitme alamdomeeni väljastamine - kui alamdomeene on oodata pidevalt, kui veebiteenuse kasutus kasvab, ning SSL-i rakendatakse ja hallatakse.

Veebiserveris Kui soovite rakendada kõiki alamdomeeniveebisaite, millel on 443 SSL-i vaikepordi (SNI-toeta veebiserver saab ühe SSL-pordi kohta siduda ainult ühe sertifikaadi (endine, 443))

Pange mitu muud metamärki ühte sertifikaati Kuidas seda teha? Selliste juhtumitega toimetulemiseks on olemas Multi-Wildcard SSL sertifikaadi toode. Üks metamärk võib sertifikaadis sisaldada ainult ühte ja mitu metamärki ühes sertifikaadis.

"Odavate" metamärkide sertifikaadid

Liigume nüüd saadaoleva pakkumise juurde. Pühendatud alamdomeenide SSL-sertifikaatidele, võime kohe märgata 2 "algtaseme", RapidSSL ja Sectigo Essential olemasolu: need on "Domeeni valideeritud" tüüpi sertifikaadid, milles on ettevõtte nimi, mis pakkuda madalat garantiid, kuid selle saab väljastada lühikese aja jooksul, vähem kui tunni jooksul. Seetõttu soovitame neid neile, kellel on kiire ja kellel pole erilisi nõudmisi.

Ettevõtte metamärgisertifikaadid

OV (Organisation Validated) tüüpi toodete hulgas, mida seetõttu iseloomustab kogu ettevõtte valideerimine, soovitame GeoTrusti. Esiteks on GeoTrust usaldusväärsuse sünonüüm, olles veebiturbe valdkonnas üks tuntumaid kaubamärke.

Teiseks, kuid mitte vähem tähtsaks, sest see metamärgisertifikaat pakub kõige kõrgemat garantiid harvaesineva krüptimisrikkumise korral. Sel juhul on pakutav garantii 1,25 miljonit USA dollarit, mis on piisav rahulikuks magamiseks.

Lõpuks tuleb öelda, et metamärkide puhul pole vähemalt praegu saadaval EV-tüüpi sertifikaate (laiendatud valideeritud), mis on selge, et brauseris kuvatakse roheline aadressiriba, koos omanikuettevõtte täisnimega.

Kui peate mõne alamdomeeni jaoks saama rohelise riba, peate valima ühe või mitme domeeniga (SAN) EV sertifikaadid.

Mõned levinumad erinevused HTTPS-i ja & amp; SSL-sertifikaadid:

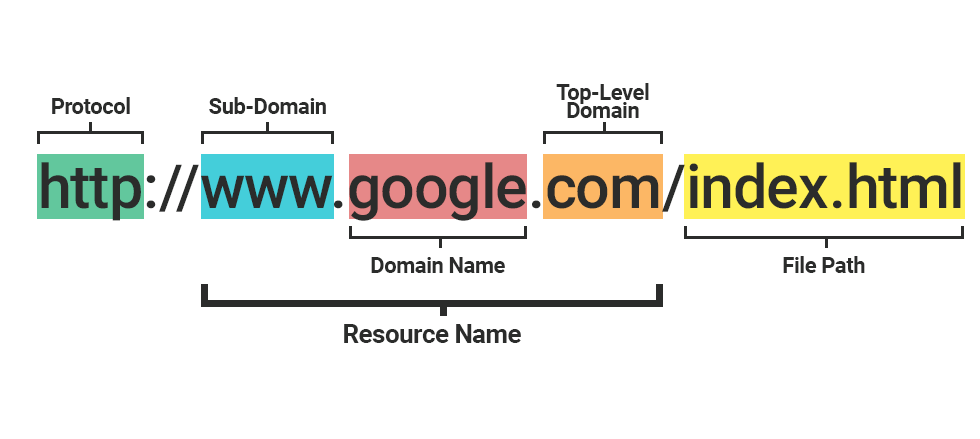

HTTPS VS HTTP

HTTP tähistab hüpertekstiedastusprotokolli. Teisisõnu tähendab see HTML-i edastamiseks sideprotokolli, mis on hüpertekst. HTTPS-is on viimane S lühend O ver Secure Socket Layerist. Kuna HTTP edastab andmeid krüptimata, on serveri ja kliendi saadetud ja vastuvõetud sõnumeid väga lihtne pealt kuulata.

Näiteks võib paroolide saatmine serverile sisselogimiseks või oluliste konfidentsiaalsete dokumentide lugemiseks toimuda pahatahtlik pealtkuulamine või andmete muutmine. HTTPS tagab selle.

HTTPS ja SSL

HTTPS-i ja SSL-i mõistetakse sageli omavahel. See on õige ja vale. See on nagu Interneti ja veebi mõistmine samas tähenduses. Kokkuvõtteks võib öelda, et nii nagu veeb on üks Interneti-teenuseid, on ka HTTPS SSL-protokollil töötav protokoll.

SSL ja TLS

Sama asi. SSL-i leiutas Netscape ja kui see järk-järgult laialdaselt kasutusele tuli, nimetati see ümber TLS-iks, kuna see muudeti standardimisasutuse IETF halduseks. TLS 1.0 pärib SSL 3.0. Nime SSL kasutatakse siiski palju rohkem kui nime TLS.

SSL-i kasutatavad krüpteerimistüübid

SSL-i võti on krüptimine. SSL kasutab turvalisuse ja jõudluse tagamiseks kombinatsioonis kahte krüptimistehnikat. SSL-i toimimise mõistmiseks peate mõistma neid krüptimistehnikaid. Kui te ei tea, kuidas seda teha, on SSL-i töö abstraktne. Tutvustame SSL-is kasutatavaid krüptimistehnikaid, et saaksite SSL-ist üksikasjalikult aru saada. Paneme selle proovile, sest see pole mitte ainult SSL-i mõistmine, vaid ka IT-inimese põhioskused.

Sümmeetriline võti

Krüpteerimiseks kasutatud parooli tüüpi, parooli loomist, nimetatakse võtmeks. Kuna krüpteeritud tulemus on selle võtme järgi erinev, siis kui võti pole teada, ei saa dekrüpteerimist, mis on krüpteerimise dekrüpteerimise toiming. Sümmeetriline võti viitab krüptimistehnikale, kus krüptimist ja dekrüpteerimist saab teha sama võtmega.

Teisisõnu, kui kasutasite krüptimiseks väärtust 1234, peate dekrüpteerimisel sisestama väärtuse 1234. Mõistmise huvides uurime, kuidas kasutada openssl-i krüptimiseks sümmeetrilise võtme meetodiga. Alltoodud käsu käivitamine loob faili plaintext.txt. Ja teilt küsitakse parooli. Sel ajal sisestatud parool muutub sümmeetriliseks võtmeks.

Avalik võti

Sümmeetrilise võtme meetodil on oma puudused. Parooli vahetavate inimeste vahel on keeruline sümmeetrilist võtit edasi anda. Seda seetõttu, et kui sümmeetriline võti lekib, saab võtme hankinud ründaja parooli sisu dešifreerida, muutes parooli kasutuks. Selle tausta krüptimismeetod on avaliku võtme meetod.

Avaliku võtme meetodil on kaks võtit. Kui see on krüpteeritud A-võtmega, saab selle dekrüpteerida B-võtmega ja kui see on krüpteeritud B-võtmega, saab selle dekrüpteerida ka A-võtmega.Sellele meetodile keskendudes määratakse üks kahest võtmest privaatvõtmeks (nimetatakse ka privaatvõtmeks, privaatvõtmeks või salajaseks võtmeks) ja teine avalikuks võtmeks.

Privaatvõti kuulub ainult temale ja avalik võti antakse teistele. Teised, kellele on antud avalik võti, krüptivad teabe avaliku võtme abil. Krüpteeritud teave edastatakse isikule, kellel on privaatne võti. Privaatvõtme omanik kasutab seda võtit krüptitud teabe dekrüpteerimiseks. Isegi kui avalik võti on selle protsessi käigus lekkinud, on see ohutu, kuna teavet ei saa dešifreerida ilma privaatvõtit teadmata. Seda seetõttu, et krüptimist saab teha avaliku võtmega, kuid dekrüpteerimine pole võimalik.

SSL-sertifikaat

SSL-sertifikaatide roll on üsna keeruline, nii et sertifikaatide mehhanismi mõistmiseks peate teadma mõningaid teadmisi. Sertifikaadil on kaks põhifunktsiooni.

Mõlemast aru saamine on sertifikaatide mõistmise võti.

Tagab, et server, millega klient ühendub, on usaldusväärne server.

Pakub avalikku võtit, mida kasutatakse SSL-i suhtlemisel kliendiga.

CA

Sertifikaadi roll tagab, et server, millega klient ühendub, on kliendi mõeldud server. On eraettevõtteid, kes seda rolli täidavad, ja neid ettevõtteid nimetatakse CA-ks (Certificate Authority) või juursertifikaadiks. Ükski ettevõte ei saa CA-d teha ja selles saavad osaleda ainult ettevõtted, mille usaldusväärsus on rangelt kinnitatud. Nende hulgas on esindusettevõtted järgmised. Arvud näitavad praegust turuosa.

Symantec 42,9% -lise turuosaga

Comodo 26% -ga

GoDaddy 14% -ga

GlobalSign koos 7,7%

Teenused, kes soovivad SSL-i kaudu krüptitud sidet pakkuda, peavad sertifikaadi ostma CA kaudu. CA hindab teenuse usaldusväärsust mitmel viisil.

Erasertifikaatide väljastaja

Kui soovite SSL-krüpteerimist kasutada arendus- või isiklikel eesmärkidel, võite ka ise CA-na tegutseda. Muidugi pole see sertifitseeritud sertifikaat, nii et kui kasutate erasektori CA sertifikaati.

SSL-sertifikaadi sisu

SSL-sertifikaat sisaldab järgmist teavet:

Teenuse teave (sertifikaadi välja andnud CA, teenuse domeen jne)

Serveripoolne avalik võti (avaliku võtme sisu, avaliku võtme krüptimismeetod)

Brauser teab CA-d

Sertifikaatide mõistmiseks peate CA-de loendit teadma. Brauser teab CA-de loendit sisemiselt ette. See tähendab, et brauseri lähtekood sisaldab CA-de loendit. Sertifitseeritud CA-ks saamiseks peab see olema kantud CA-de loendisse, mida brauser eelnevalt teab. Brauser teab juba iga CA avalikku võtit koos CA-de loendiga.

Prantsusmaa

Prantsusmaa

Kanada

Kanada

Saksamaa

Saksamaa

Ühendriigid

Ühendriigid

Singapur

Singapur

India

India

Ühendkuningriik

Ühendkuningriik

Holland

Holland

Austraalia

Austraalia

Itaalia

Itaalia

Rootsi

Rootsi

Brasiilia

Brasiilia

Araabia Ühendemiraadid

Araabia Ühendemiraadid

Island

Island

Kreeka

Kreeka

Leedu

Leedu